情報セキュリティ 〜なぜセキュリティ対策が必要なのか〜

1.企業経営と情報資産

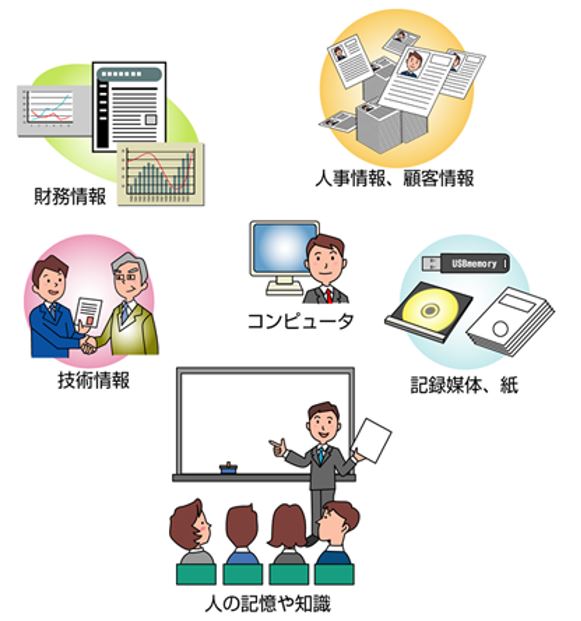

1-1.情報資産とは

以前は、「経営資源」の基礎要素は、「人」・「物」・「金」といわれていましたが、現在では「情報」が第4の経営資源と呼ばれ大事な要素となっています。

企業は製造・販売・サービスなどの企業活動で付加価値を生み、それに対する対価を得ることで成り立っています。その企業活動は、「顧客情報」・「市場情報」・「仕入先情報」・「生産管理情報」といった情報により企画され管理されています。

情報は、企業経営の根幹を成す重要な経営資源です。情報を的確に扱うことで正しい企業経営が行えます。情報とはそれほど重要という認識が必要であり、そのセキュリティも重要となるのです。

企業には、多くの情報資産(情報そのものと、情報を収集・保管・処理するための装置のこと)が存在しており、それらは、コンピュータ、記憶媒体、紙、または人の記憶や知識など様々な形をとりますが、ITの普及に伴い情報資産の価値は、ますます高まっています。

≪情報活用による企業活力の向上と競争力の強化≫

企業経営において、情報は根幹を成す重要な経営資源です。上手に生み、収集し、共有保存し、活用し、提供することで企業の活力は向上し、競争力は強化されます。

中小企業は、とかく情報の活用が苦手ですが、積極的に取組むことが重要です。

≪情報の有効活用と表裏一体の情報セキュリティ≫

情報は、それ自体は中立なものです。自社で入手すれば自社が有利に、競争相手が入手すれば自社の不利に繋がります。またお客様からお預かりしている情報の適切な管理は非常に重要です。もし情報漏洩が起これば、信用の失墜、競争力の喪失、機会損失、賠償責任といった重い負担にも繋がります。

しかし、情報という形のないものを、安全に守りながら活用するためには、その知識と取り組みの姿勢が重要になります。

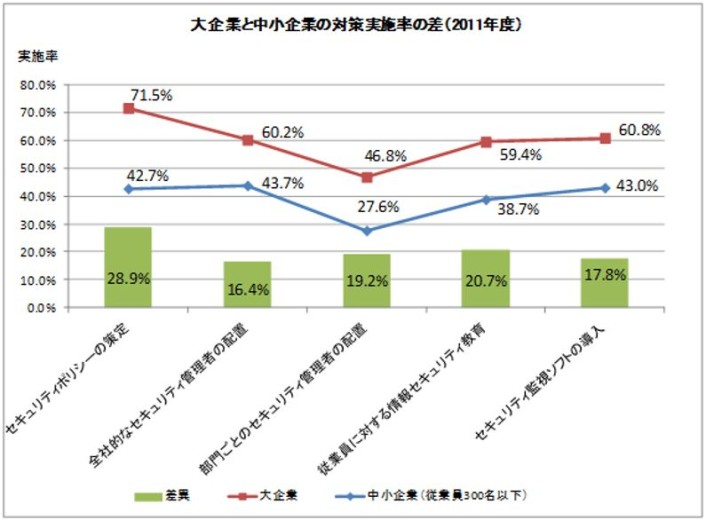

≪大企業と中小企業の対策実施率の差異≫

大小にかかわらず、今やインターネット無しに企業活動を考えることは出来ません。しかし、中小企業(従業員300名以下)の情報セキュリティ対策は、大企業に比べて遅れが生じています。

情報セキュリティ対策の実施率を比較すると、セキュリティポリシーの策定で差が大きいほか、管理者の配置や従業員教育などの組織の負担が大きくなる領域での差が大きいようです。

1-2.企業の社会的責任

企業は十分な情報セキュリティ対策を実施することにより、情報を正しく管理し、漏洩や紛失を起こさないようにすることは、企業の社会的責任です。

情報セキュリティ対策は、経営者の責任として、会社全体として取り組む必要があります。

万が一、漏洩や紛失といった事故や法令違反を起こせば、重大な経営的打撃を受けることは避けられません。

≪情報セキュリティ管理に対する社会的要請≫

- 個人情報保護法、各業法、外為法、輸出貿易管理令といった法律・政省令等の定め

- プライバシーの保護、取引先の情報の保護

- 企業防衛の継続(財務情報や技術情報等の機密保護)

- 企業価値の維持(株主、社員、取引先等の利害関係者利益保護)

1-3.情報セキュリティ事故が与える企業への影響

漏洩や紛失等の情報セキュリティ事故が発生すると、直接的被害として業務に大きな影響が出るだけでなく、間接的被害も膨らみ、企業の存亡に関わる被害に発展する恐れもあります。

≪直接的被害≫

◇ 業務の停止

・ ネットワークの停止

・ メール送受信の停止

・ Webページの閉鎖

◇ 情報の紛失・改ざん・漏洩

・ 営業活動の停滞・中断

・ 関係先への連絡・お詫び

・ 情報拡散防止対策

◇ 対策費用の増大

・ 情報の回復・保護費用

・ 事故の原因究明・対策費用

・ 情報システムの原状回復費用・改善費用

・ 情報拡散防止対策費用

・ 関係先への見舞金・謝罪費

≪間接的被害≫

◇ 損害賠償

・ 漏えいした情報の持ち主への損害賠償

・ 二次被害を与えた他者への損害賠償

◇ 公的な処罰

・ 事業免許の取り消し・停止

・ 行政指導による業務停止

◇ 社会的信用の低下

・ 社会的信用の喪失

・ ブランドイメージの毀損

・ 風評の悪化

・ 株価下落

◇ 売上の減少

・ 顧客からの取引縮小・停止

・ 営業機会の損失

・ マーケットシェアの低下

◇ 社内の業務効率・モラルの低下

・ 対策に伴う業務効率の低下・過重労働

・ 従業員の不安・不満

・ モラルの低下

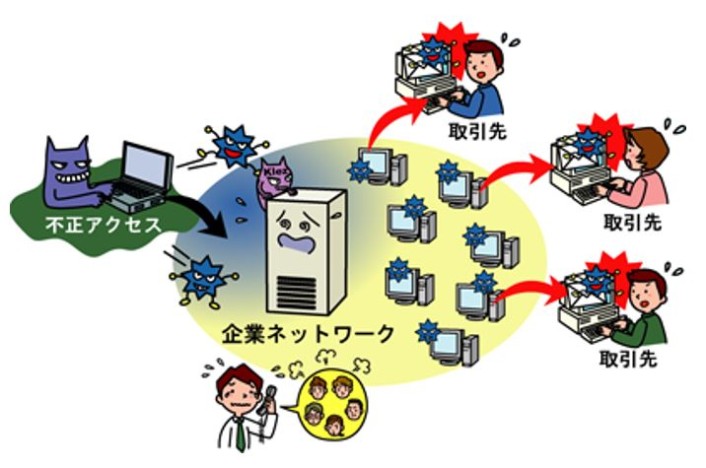

1-4.被害者が加害者に!?

不正アクセスの被害者は、不正アクセスを受けた結果、気付かないうちに次の加害者になり、お客様や取引先に被害を与えてしまう可能性が高く、企業の社会的信用に大きな影響を与えることになります。

≪二次的な被害(被害者が加害者になる)≫

- 漏洩した個人情報で、情報主体(個人情報の本人)に被害がおよぶ(プライバシーが侵害される、秘密が曝露される、等)

- マルウェアに感染したメール等を送信してしまい、顧客や取引先企業のネットワークに感染を広げてしまう

- サーバが踏み台にされ、迷惑メールなどの不正中継を許してしまう

- パソコンがボットネット(乗っ取られたコンピュータのネットワーク)に組み込まれ、DoS攻撃の一翼を担ってしまう

1-5.取引先からの情報管理要求

情報には、自らの資産である営業・技術秘密等と、顧客や取引先から預かっている個人情報や技術情報があります。企業は顧客や取引先とそれらの情報をやりとりすることで事業を営んでいます。

日本の製造業等は、企業間の役割分担による総合力が強みとなっています。そのためには、企業間において技術情報や設計情報が守られ、流出しないことが大前提となります。

海外との厳しい競争にさらされる今、秘密厳守要請は高まり、情報の保護に努めることが競争力の強化となるのです。

また、個人情報保護法では、個人情報が委託先から漏えいした場合でも、委託元の企業はその監督責任を問われます。このため、委託元の企業は、委託先の企業に対し、自社と同等の情報セキュリティ対策と個人情報管理を要請するようになっています。

IPA(独立行政法人 情報処理推進機構)の調査によれば、個人情報保護に関し、委託先選定に際して、情報セキュリティ対策状況の確認をおこなっている企業は55.9%に達しているそうです。

≪委託先における情報セキュリティ対策事項≫

IPAが提供している、「中小企業の情報セキュリティ対策ガイドライン」には、「委託関係における情報セキュリティ対策ガイドライン」が付属しています。

そこには、下記のものが挙げられています。

(1).情報セキュリティに対する組織的な取り組み

①.機密情報の利用、保管、持ち出し、消去、破棄における取り扱い手順を定める

②.機密情報に係わる業務の再委託に関する事項を定める

③.機密情報を扱う従事者に対して遵守事項を周知する

④.機密情報を扱う従事者に対して情報セキュリティに関わる知識習得の機会を与える

(2).物理的セキュリティ

①.機密情報を保管および扱う場所の入退管理と施錠管理を行う

②.機密情報を保管および扱う場所への個人所有物の持込み・利用を禁止する

(3).機密情報が格納される情報システムの運用管理

①.ウイルス対策ソフトをはじめとしたアプリケーションの運用を適切に行う

②.情報システムに対して、最新のパッチを適用するなどの脆弱性対策を行う

(4).機密情報へのアクセス制御の状況

①.機密情報へのアクセスを制限するために、利用者ID、パスワードの管理等を行う

(5).情報セキュリティ上の事故対応

①.機密情報漏洩が判明した時に、状況を把握し委託元にすみやかに報告する

このような項目を委託元との間で明文化して取り交わすことは、委託先が管理すべき事、守るべき事が明確になり、責任分解点もはっきりするので大事なことです。

2.情報セキュリティ対策の基礎

2-1.情報セキュリティの3要素

情報セキュリティとは、情報資産の機密性・完全性・可用性(3要素)を確保し、さまざまな脅威から保護し正常に維持することです。情報セキュリティとは、情報資産の機密性・完全性・可用性(3要素)を確保し、さまざまな脅威から保護し正常に維持することです。

≪機密性(Confidentiality)の確保≫

アクセス権の設定、暗号化などの情報漏洩防止対策を行い、情報資産を正当な権利を持つ人だけが使用できる状態にしておくこと

≪完全性(Integrity)の確保≫

ファイアウォールの設置、アクセス権の設定などの情報改ざん防止対策を行い、情報資産が正当な権利を持たない人により変更されていないことを確実にしておくこと

≪可用性(Availability)の確保≫

電源等の冗長化、システムの二重化、バックアップ、災害復旧計画などの対策を行い、情報資産を必要なときに使用できる状態にしておくこと

2-2.情報のライフサイクル管理

≪情報のライフサイクル≫

第4の経営資源である情報には、人の一生と同様にライフサイクルがあります。

- 生成:新規作成、複写による作成、他からの取得

- 利用:閲覧、編集、加工、参照、複製、移送、伝達

- 保存:格納、バックアップ、アーカイブ

- 廃棄:消去、廃棄

≪情報のライフサイクル管理≫

ライフサイクルの各時期において、情報資産の3要素が確保されるよう、管理しなければなりません。

- 生成時:目的のために必要かつ十分で正しい内容を持つものとして作成すること

- 利用時:必要な人のみがアクセスでき、許可される範囲だけの利用がされること

- 保存時:改ざん・消失・紛失・不正持ち出しが起こらないように安全な場所と方法で保存すること

- 廃棄時:第三者に入手されたり盗み見られたりされないよう、確実に消し去ること

2-3.情報セキュリティリスク

情報セキュリティリスクとは、情報セキュリティの脅威となる要因です。

≪情報セキュリティにとっての脅威≫

- システムが想定通りに機能しない可能性

- 悪意のある外部者または偶発的な要素による妨害や加害行為

- 内部者の故意、ミス、不作為による事故

≪リスクを顕在化させる脆弱性≫

- システム内部にある隠れた欠陥、不具合

- ネットワーク境界の適切な防御の欠如、不備、不足

- 組織運営のルール、従業員のリテラシーやモラルの不備、不足、管理不足、実践不足

ここに示した脅威が脆弱性と結びついたとき、情報セキュリティのインシデント(出来事、事故)となって顕在化します。インシデントは、脅威と脆弱性の組み合わせにより分類され、発生確率と発生時の影響度合いにより、深刻度(インパクト)が変わってきます。

≪典型的なインシデント≫

- ネットワークからの不正侵入やマルウェア感染等によるシステムの停止、データの破損、情報の窃取

- 人的な不注意やミス、もしくは故意による情報の紛失、漏洩、持ち出し、悪用

- 個人情報、技術情報などの重要情報が第三者に悪用されることによる、金銭的被害や技術競争力の喪失

- 事故の二次被害として、風評被害、損害賠償、信用の失墜、機会損失等

このようなインシデントの発生を未然に防ぐために、情報セキュリティ対策を導入、実施しなくてはなりません。

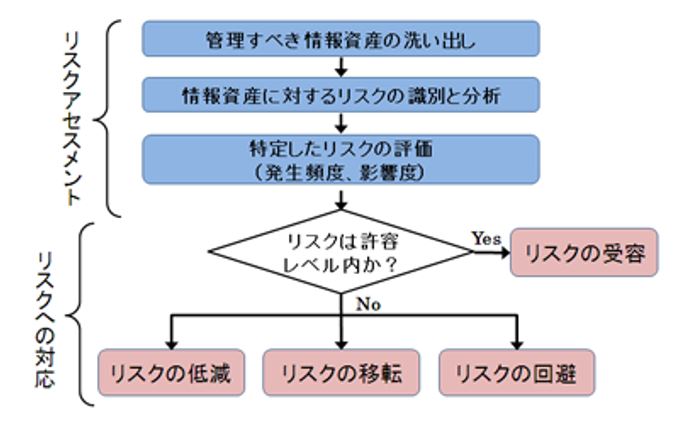

2-4.リスクアセスメントとリスク対応

現実に、自社が持つ経営の情報や顧客や取引先から預かった情報と、それらを扱うITシステムや記録媒体といった「情報資産」に、どのようなリスクが存在し、そのインパクトはどの様なものかを評価し、対応を決める必要があります。この一連の作業をリスクアセスメントといいます。

≪リスクアセスメント≫

リスクアセスメントと、それに基づく対応の流れは以下のようになります。

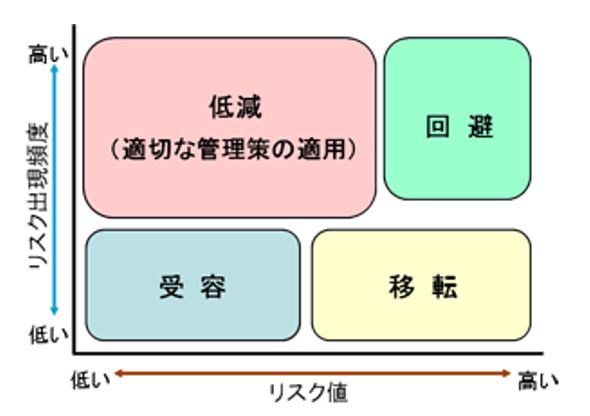

≪リスクへの対応≫

リスクの評価に基づき、リスクへの対応を行います。下記の図の考え方を基に、リスク毎に自社にとって最適の対応を選ぶことが大切です。

2-5.セキュリティ対策の4領域

情報セキュリティは、情報のライフサイクルを通して、機密性・完全性・可用性といった情報資産の3要素を確保する取り組みです。そしてそれは、企業活動を健全に行うための基礎を固めるものです。

情報の取り扱いの中心となるのは情報技術(IT)です。しかしITを使うのは人であり、人が仕事をする場は組織であり、それらには物理的存在が伴います。それら4領域の全てがうまく機能し、適確に情報をを守ることで、情報セキュリティ対策が実現するのです。

- 技術:ウイルス対策ソフトやファイアウォールなどによる防御、常時監視や定期チェックによる検知・発見

- 人 :啓蒙、規則遵守(コンプライアンス)、判断、目配り気配り、運用と管理

- 組織:ルール作り、それを守る取り組み、PDCAをまわす。

- 物理:オフィスへの入退室・施錠管理、情報機器・記録媒体の移動・輸送・廃棄も含めた管理

※ 参考・引用転載について

ここに記載の記事は、NPO 日本ネットワークセキュリティ協会殿のWEBサイト「中小企業情報セキュリティ対策促進事業サイト」を参考にしています。また、画像は引用転載させて頂いております。